Vulnerabilidades em drones da Parrot

Tabela de Conteúdos

Na última edição da Def Con, uma das maiores convenções anuais que abordam assuntos hackers, foram apresentadas vulnerabilidades nos drones da Parrot. Houveram duas apresentações de especialistas em segurança da informação, onde foram apresentadas algumas, e sim não foi apenas uma, vulnerabilidades em alguns modelos da Parrot: o AR.Drone e o Bebop.

Como o texto abordará um assunto na área de segurança da informação, sinto-me no dever de aproveitar a brecha para difundir a diferença que há entre hackers e crackers. Tomando apenas o universo da tecnologia da informação como modelo, para não se tornar uma discussão abstrata sobre a real definição do termo “hacker” temos que: o hacker dedica, e usa, seu conhecimento para encontrar vulnerabilidades que afetem sistemas, podendo causar os mais diversos tipos de prejuízos, e toma as medidas que cabe a ele no trabalho, ou projeto, no qual está envolvido; enquanto o cracker utiliza seus conhecimentos para encontrar vulnerabilidades em sistemas e, de alguma forma, ganhar em cima da(s) falha(s) encontradas.

Vulnerabilidades em drones da Parrot

Vulnerabilidades em drones da ParrotVulnerabilidades no AR.Drone

Em uma dessas apresentações, ocorrida no dia 8 de agosto, Ryan Satterfield, consultor de segurança da informação na empresa _Planet Zuda, demonstrou uma vulnerabilidade referente à conexão com o drone, e explorando esta falha conseguiu se conectar a um _Parrot ArDrone, um dos principais modelos da empresa, onde estava aberta a porta referente ao _telnet, protocolo de rede com o objetivo de permitir uma comunicação interativa baseada em texto entre dois nós da rede, por meio de um terminal virtual. Após isso _ Ryan Satterfield conseguiu acesso à raiz do dispositivo o que permitiu que ele derrubasse o drone com apenas uma tecla.

A porta telnet aberta não foi uma descoberta nova, apenas a forma como ela foi explorada pode-se caracterizar como inovadora, pois o tal recurso já era amplamente difundido em fóruns de drones, inclusive no fórum da Parrot. Vários proprietários vêm utilizando a porta telnet para melhorar o desempenho, adicionar recursos, e até mudar o padrão de segurança do veículo aéreo não tripulado para o WPA2 (no lugar do acesso aberto que é o padrão de fábrica).

Vulnerabilidades no Bebop

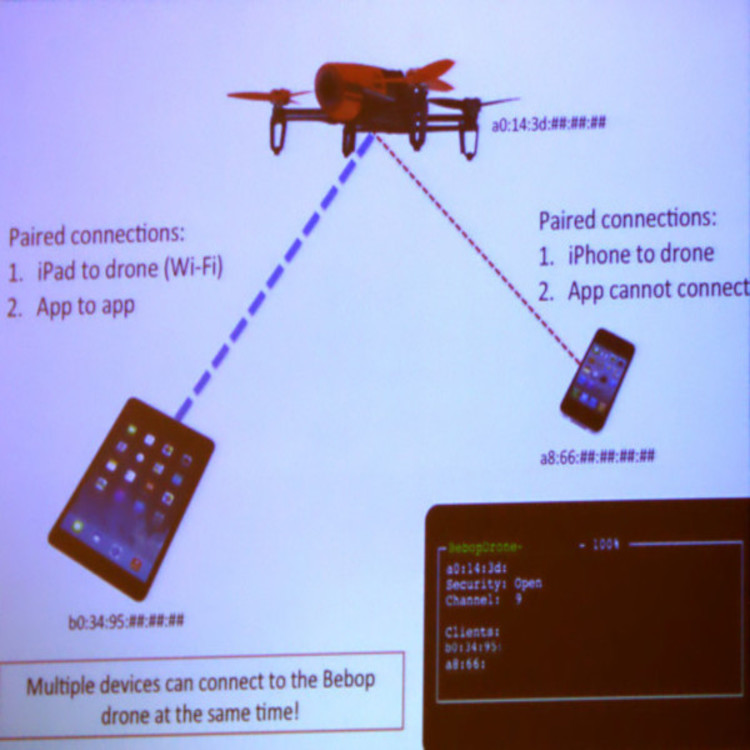

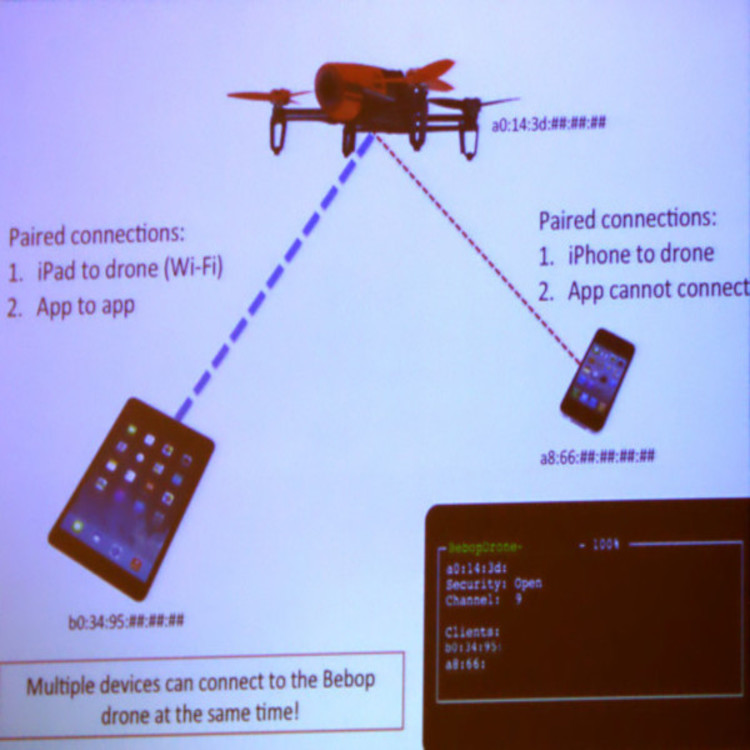

No dia seguinte, 9 de agosto, houve outra apresentação na Def Con relacionado aos veículos aéreos não tripulados. Desta vez foi o pesquisador Michael Robinson, analista de segurança e professor adjunto da Universidade de Stevenson, em Maryland, e da Universidade George Mason, na Virgínia do Norte, que mergulhou fundo, e desta vez ainda mais fundo, na descoberta e exploração de vulnerabilidades dos drones. O modelo que ele utilizou, também da empresa Parrot, foi o _Bebop. Após suas pesquisas sobre possíveis vulnerabilidades com o drone, _Michael Robinson, percebeu que por meio de um ataque chamado “_de-auth_” ao dispositivo controle conectado ao veículo aéreo não tripulado, e assim desconectar o dispositivo que está controlando o drone. Fica fácil imaginar como termina a exploração desta vulnerabilidade: quando o dispositivo que estava controlando o drone é desconectado, qualquer outro dispositivo com o aplicativo móvel da Parrot pode se parear com o veículo em pleno voo e tomar posse do drone. E quando o “verdadeiro” proprietário tentar reconectar o dispostivo já estará ocupado e sendo operado por outro controle, sendo que este novo dono voaria como bem entendesse. O pesquisador advertiu no decorrer da apresentação, àqueles que planejavam assumir o controle de outros drones, que peritos forenses são capazes de recuperar algumas informações e até chegar ao hacker que invadiu, e assumiu, o drone.

Outra descoberta interessante feita pelo Michael Robindon é que o Bepop usa um servidor FTP aberto e público para transferir as imagens que captura, tanto fotos quanto vídeos, de volta ao usuário. Em outras palavras, qualquer um que consiga se acesso à rede em que o drone se encontra, mesmo que não esteja controlando o veículo aéreo não tripulado, pode acessar remotamente, editar e deletar arquivos de mídia no drone da Parrot.

E ele ainda completou dizendo do risco que há em alguém modificar o sinal GPS recebido pelo Bebop, fazendo com que a sua função de “retornar à casa” leve ele para outra pessoa. Essa função é muito utilizada, além de poupar várias dores de cabeças aos proprietários de drones, basicamente quando o dono aperta o botão, solicitando que o drone volte ao seu ponto de partida, ou quando ele perde o sinal do controle, o drone guia-se pelo GPS até voltar ao local do qual decolou.

Final da história?

Imagine, agora, se alguém resolve efetuar o ataque com algumas dessas falhas em conjunto: primeiramente ela percebe o drone voando por perto, faz algumas pequenas pesquisas e enumeração sobre ele e os serviços que estão sendo executados, efetua um ataque de desautentificação no controle, e modifica o GPS. Quando o “verdadeiro” proprietário do drone ver que não está mais conseguindo controlar o veículo, e perceber que ele está utilizando o GPS para ir para outra casa, sem muito esforço podemos imaginar a decepção dele, pelo prejuízo financeiro e a frustração de ver algo seu sair, literalmente, voando para longe.

Ambos, Satterfield e Robinson, disseram que contactaram a Parrot a informando sobre as vulnerabilidades, e a empresa disse que estava ciente delas. Porém não ficou claro se a companhia pretende procurar correções às vulnerabilidades apresentadas o não.